Главная | Новости | Информация | Статьи | Программы Законы | Ссылки | О проекте | Off topic |

Главная | Новости | Информация | Статьи | Программы Законы | Ссылки | О проекте | Off topic |

Российское правосудие уже не один год «сражается» с

распространением вредоносных программ, но при этом до сих пор не определилось

с тем, какую программу считать вредоносной. Для кого-то это академический

вопрос о толковании терминов. А для кого-то – «слово есть

дело». Причем дело уголовное, с казенным домом (в лучшем случае –

с обильной позолотой ручки). Перефразировав известный афоризм, можно сказать,

что «незнание закона не освобождает от ответственности, а повышает

процент раскрываемости». И чтобы невольно не принять участия в

указанном «повышении процента», отечественным разработчикам

следовало бы вплотную заняться юридическим RTFMoм.

ВРЕДОНОСНАЯ СТАТЬЯ

Поговорку про «не зарекаться от тюрьмы» после разоблачения культа личности стали подзабывать. Да, произвол в отношении простых смертных творится не так часто. А зачем нужен произвол, если уже установились устраивающие всех «правила игры»? Но вот открывается принципиально новая сфера человеческих отношений – компьютеры и сети. И в этой области мы только лишь миновали стадию анархии, а до устоявшегося правового государства – ой как далеко. Так что у каждого пользователя компьютера есть немалый шанс загреметь за использование вредоносных программ или за неправомерный доступ к информации. Бороться с этими «ведьмами» велено, но никто из правоохранителей точно не знает, что это такое. А потому зачастую используется (в переносном смысле, конечно) принцип «убивай всех, а Господь разберет».

|

Ни в одной из «компьютерных» статей Уголовного кодекса2 нет четкого и однозначного определения используемых терминов. Соответственно, нет и единого понимания того, когда действительно совершено преступление, а когда манипуляции с компьютерными данными законны. А правоохранительные органы, озабоченные пресловутым процентом раскрываемости, действуют по старой традиции «был бы человек, а статья найдется». И очень легко «находится» статья 273 УК, «Создание, использование и распространение вредоносных программ для ЭВМ». Увидев в описании состава преступления слова «в тему», милиционеры взялись натягивать эту статью везде, где фигурирует компьютер. Провести же грань между вредоносной и невредоносной программой – задача, требующая редкого сочетания айтишных и юридических знаний, но ее решение никак не способствует росту раскрываемости. А потому браться за нее никто в МВД не спешил. Им как раз все было «предельно ясно» с самого начала: если была хоть какая-то возможность затолкать произвольную компьютерную программу под неопределенное понятие «вредоносная», возбуждалось уголовное дело, а там уж все шло по накатанной колее к обвинительному приговору. Кстати, обидно то, что дело даже не в коррупции. Осуждают без вины (как, впрочем, и необоснованно отпускают) совершенно бескорыстно. Не из-за взятки, а исключительно чтобы облегчить себе службу – нарубить побольше «палок», показать нужный процент раскрываемости с наименьшими затратами труда. Положение стало меняться в результате проявления гражданской активности фигурантов «вредоносных дел» (как бы странно это ни звучало), а также в силу накопления адвокатской практики участия в уголовном процессе по статьям 272 и 273 УК. Постепенно появились примеры рассмотрения уголовных дел по существу, с анализом уже сделанных экспертиз и проведением новых [1], Как следствие, обвинительный приговор по статье 273 перестал быть «автоматическим». Правда, из-за табу на вынесение оправдательных приговоров подобные дела предлагают прекратить, так сказать, за деятельным раскаянием, то есть по нереабилитирующим основаниям. |

Многие юристы, в том числе и прокурорские работники, ошибочно полагают, что вредоносная программа – это любая программа, которая может нанести какой-нибудь вред. Люди, компетентные в информационных технологиях, не без оснований считают эту позицию бредовой, так как, исходя из нее, необходимо просто пересажать всех программистов поголовно. Во-первых, какую-нибудь пакость, если постараться, можно сделать при помощи практически любой программы (даже при помощи Photoshop можно «крякнуть» бинарник, если, допустим, нет hex-редактора Hiew). А во-вторых, ни один автор «мирной» программы не может заранее сказать, как ею кто-нибудь догадается воспользоваться. На бытовом уровне тут получается аналогия, например, с производителем гвоздей: кто-то ткнет этим гвоздем другому в глаз, юристы объявят гвоздь «вредоносным», а его «автора», соответственно, отдадут под суд. Разумеется, приведенный пример некорректен, так как в «мире вещей» существует понятие холодного и огнестрельного оружия, производство которого запрещено без лицензии. Все, что этим понятиям не соответствует, оружием по закону не считается, и как бы эти предметы ни использовались на практике, их производителя никто и никогда не имеет права привлекать к суду за производство оружия. Это логично и всем понятно. А то, что в области компьютерных программ дело обстоит точно так же, люди почему-то не понимают. Однако не стоит считать, что причина заблуждения многих юристов в отношении вредоносности программ заключается исключительно в их некомпетентности в области ИТ. Главная проблема в другом. Если заглянуть в толковый словарь, скажем, Ушакова, мы увидим, что «вредоносный» означает «несущий в себе, приносящий вред». А понятие «вред» присутствует как в гражданском, так и в уголовном праве и очень хорошо знакомо юристам. В результате понятие «вредоносная программа» автоматически увязывается ими с понятием «вред», что и приводит к ошибочному толкованию. Причем это толкование является ошибочным отнюдь не только в бытовом понимании, но и с точки зрения права. Дело в том, что понятие «вредоносные программы» используется лишь в названии статьи 273 УК РФ, которое звучит как «Создание, использование и распространение вредоносных программ для ЭВМ». Но факт совершения преступления, что юристам прекрасно известно, определяется по наличию его состава (опустим здесь наличие вины, подсудность субъекта и т.п.), который описан в тексте соответствующей статьи Уголовного кодекса, но никак не в ее названии, носящем сугубо информационный, вспомогатепьный характер. А вот в тексте статьи 273 УК РФ никаких «вредоносных программ» нет и в помине. Там написано конкретно: «создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети,..». И тут уже совершенно очевидно, что программа, сознатепьно написанная так, чтобы заведомо и несанкционированно копировать, изменять, уничтожать или блокировать информацию, это совсем не «всякая программа, которая может, при определенных обстоятельствах, нанести вред». Такая программа не «может», а «обязана» приводить «к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети», причем независимо от действий пользователя ЭВМ. |

Активизировалась и научная работа по этой теме: появились свежие статьи юристов (впрочем, активность здесь проявили не адвокаты, а, наоборот, прокурорские работники) и технических специалистов [2], пытающихся разобраться в определении термина «вредоносная программа», в особенностях квалификации преступлений, описанных в диспозиции статей 272 и 273 УК и в смежных с этими вопросах.

Таким образом, есть все основания считать, что лед тронулся, и тому имеется свежее подтверждение.

ПРЕЦЕДЕНТ

Недавно завершилось весьма примечательное уголовное дело. Оно не было

доведено до суда, а потому окончилось «хеппи-эндом». Суд же у нас

принципиально не выносит оправдательных приговоров – и это не бредни

кривозащитников, а бездушная статистика. Поэтому на суде интриги не

получилось бы. А так – вполне себе сюжет с кульминацией.

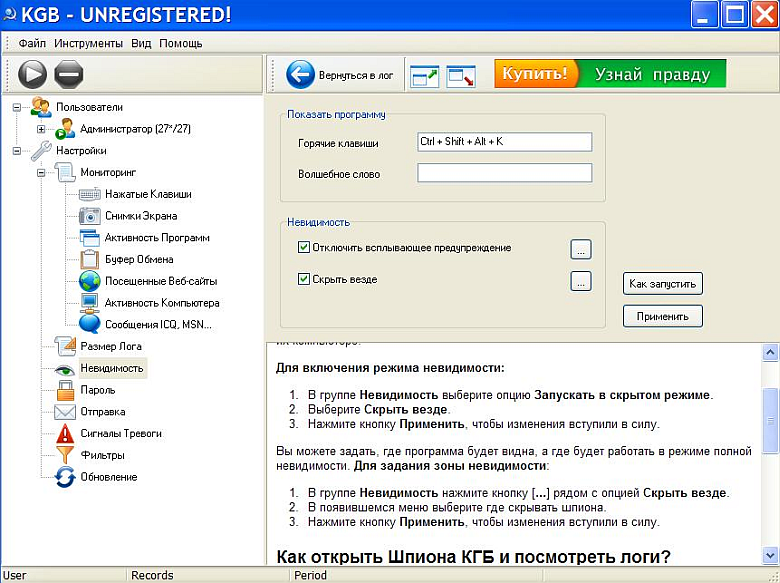

Рис. 1. Окно простомотра логов программы KGB Spy |

В Пскове местные правоохранители возбудили уголовное дело по статье 273 УК в отношении авторов отечественной специализированной программы. Программа KGB Spy (в казенных протоколах именуемая «КГБ шпион»), возможно, знакома некоторым читателям. Она скрытно записывает все нажатые клавиши, содержимое буфера обмена (clipboard), имена открытых файлов, снимки экрана (screenshots), собирает иную информацию о работе пользователя компьютера, а также может отсылать собранные сведения по заданному при конфигурировании адресу электронной почты. Кроме предназначения, которое первым приходят в голову, программа имеет и ряд «белых» вариантов использования – для родительского контроля, для надзора за подчиненными, для дистанционного управления собственным компьютером. От троянов этот легальный продукт отличается тем, что не имеет механизма скрытного внедрения на компьютер – KGB Spy положено инсталлировать штатным образом, причем только с привилегиями администратора. Создатели программы полагали, что это отличие выводит их из криминальной области. В правоохранительных же органах посчитали иначе. |

Дело в том, что в российской практике последних лет признавались «вредоносными» самые разные, в том числе безобидные программы3. Технология проста: следователь возбуждает дело «по наличию признаков преступления»; выносит постановление; милицейский эксперт пишет в заключении «вредоносная»; все возражения защиты легко отметаются по причине «отсутствия специальных знаний»; судья штампует приговор по статье 273; «THE END».

Подозреваемый и обвиняемый не имеют права привлечь собственного эксперта, а оспаривать мнение ведомственного эксперта означало бы вторгаться в область специальных знаний, в которой ни защитник, ни следователь, ни судья разбираться не могут. А последние – и не желают. У защитника есть формальное право привлекать к делу специалиста4 (п. 3 ч. 1 ст. 53 УПК), однако реализация этого права сопряжена с рядом трудностей. Нехватка специалистов – лишь первая из них.

ЭКСПЕРТ? КТО СКАЗАЛ?

Так сложилось, что по делам о вредоносных программах судьба подозреваемого практически безраздельно находится в руках эксперта. Что бы он ни написал в своем заключении (даже откровенную чушь), все будет принято следствием и судом без процессуальной возможности опровергнуть, оспорить, уточнить. Не очень похоже на правовое государство, не так ли? Почему же такого безобразия не возникает в делах по другим уголовным статьям? Что мешает ангажированному эксперту признать гвоздь – холодным оружием, сало – наркотическим веществом, анекдот – призывом к экстремизму? (Впрочем, насчет последнего авторы уже не столь уверены.)

Так что же мешает? То, что для традиционных видов экспертиз есть долгая устоявшаяся практика и обстоятельные, тщательно вылизанные ведомственные инструкции и методики. Эксперту-химику подробно указано в приказе, каким именно раствором капнуть, какой именно раствор/реактив использовать и с каким образцом сравнить цвет реакции. Эксперт-оружейник измеряет прогиб лезвия под усилием, которое определено приказом с точностью до одного грамма. И только эксперт-компьютерщик действует по собственному разумению, в лучшем случае – подражая старшему товарищу. По вредоносным программам не только отсутствует методика. Специалисты до сих пор спорят даже о толковании определения вредоносной программы. А когда нет методики, есть произвол.

|

Положение усугубляется еще и тем, что заинтересованные лица норовят протолкнуть в этот нормативный вакуум свои доморощенные «методики». В частности, давно печатается и бесплатно рассылается правоохранительным органам юридически безграмотная и тенденциозно составленная книжка [3], которую многие эксперты за неимением других материалов используют как практическое пособие. И в нашем «шпионском деле» программу KGB Spy, по установившейся традиции, объявил «вредоносной» эксперт, привлеченный следователем. При этом весьма оригинальной оказалась аргументация, отраженная в экспертном заключении. Эксперт «открыл всем глаза», заявив, что полномочия администратора, оказывается, можно получить и вопреки воле хозяина компьютера («по-юристски» он называется «оператор информационной системы»), а значит, существует принципиальная возможность установить KGB Spy в системе без его ведома. Тогда, выходит, программа будет использоваться для неправомерного доступа к компьютерной информации, что может привести к «несанкционированному уничтожению, блокированию, модификации либо копированию информации». Отсюда вывод – программа KGB Spy является вредоносной. Очень хотелось бы написать: «Без комментариев...», процитировав лишь анекдот «...А вы на шкаф влезьте», но вывод эксперта в комментарии нуждается, и даже более чем. |

Для адекватного понимания сущности «вредоносных программ» (то есть программ, создание которых преследуется согласно статье 273 УК РФ) и их отличия от всех остальных компьютерных программ необходимо четко осознавать, что все они создаются для работы в автоматическом режиме, то есть такие программы неподконтрольны пользователю, не зависят от его действий. Это именно так на практике (можете убедиться, попытавшись «поконтролировать», например, компьютерный вирус), и это оговорено в описании состава преступления в ст. 273 УК РФ. Еще раз частично ее процитируем: «создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к...». Обратившись к толковому словарю Ушакова, мы увидим, что слово «заведомо» означает «сознательно, безусловно (при прил., обозначающих отрицательные свойства), несомненно, как известно (самому действующему лицу)». То есть «действующее лицо» должно знать и осознавать, что «вредоносная программа» предназначена для несанкционированных действий с информацией, а сами эти действия должны быть присущи вредоносной программе «безусловно». Обратим также внимание на то, что в статье Уголовного кодекса речь идет о создании программ для ЭВМ. Отсюда следуют два совершенно однозначных вывода: а) «действующим лицом», для которого «вредоносная программа» заведомо обладает определенными свойствами (функциями), является программист – автор этой самой программы; б) программа будет что-то выполнять «безусловно» только в единственном случае – если это «что-то» жестко заложено в ее алгоритм и не зависит от действий (команд) пользователя ЭВМ. на которой эта программа выполняется. В противном случае работа программы будет зависеть от действий пользователя, а следовательно, не будет «безусловной». Именно поэтому «заведомо» означает «независимо от пользователя». А это, в свою очередь, означает, что если какая-то компьютерная программа предназначена для исполнения команд попьзователя ЭВМ, на которой она выполняется (то есть обладает незамаскированным пользовательским интерфейсом), то ее уже нельзя признать вредоносной, даже если она используется для неправомерного доступа к компьютерной информации. |

Во-первых, эксперт (как, к сожалению, и довольно многие юристы) глубоко заблуждается, считая, что программные инструменты для реализации НСД5 автоматически являются вредоносными. Сторонники этой позиции просто-напросто идут против логики законодателя, который специально выделил преступления, связанные с неправомерным доступом к компьютерной информации, в статью 272 УК, а использование вредоносных программ – в совершенно другую статью, 273 УК. Даже если программа предназначена только для НСД, ответственность должен нести тот, кто ее применяет, то есть осуществляет доступ. Если же систему выводит из строя «зараза», действующая автономно, то виноват в этом программист, заложивший в программу разрушительный алгоритм. (Бывают, конечно, и исключения, когда вирус или троян засылаются в систему злоумышленником именно для обеспечения возможности последующего НСД, но подобные случаи редки и лишь подтверждают описанное правило, не опровергая его.)

Таким образом, предназначение (а тем более лишь возможность) программы для осуществления неправомерного доступа вовсе не означает ее вредоносности. И если уж эксперт признал, что можно в обход правил получить полномочия администратора6, то должен был бы признать, что при этом можно точно так же скрытно воспользоваться возможностями встроенного в Windows «Удаленного рабочего стола», которые ничуть не хуже KGB Spy позволяют получить несанкционированный доступ к информационной системе. Однако объявлять «вредоносной» операционную систему Windows эксперт почему-то не стал...

ОПЫТ САМООБОРОНЫ

После того как прошел шок от обыска с ОМОНом в офисе, создатели KGB Spy решили, что нужно защищаться. С помощью знакомых стали искать адвоката. Остановились на том, который понял, о чем они говорят. В итоге, как видно, не ошиблись. Вдобавок жена одного из сотрудников фирмы рассказала на форуме сетевых правоведов (www.internet-law.ru) о сложившейся ситуации. Отзывы завсегдатаев форума придали силы, и предложение следователей прекратить дело за деятельным раскаянием перестали рассматривать как возможный вариант. Разработчики стали искать доказательства своей невиновности (слово «презумпция» – иностранное, и в родных пенатах его, похоже, мало кто знает). С помощью двух соавторов настоящей статьи фигурантам удалось разобраться в общей ситуации по уголовному делу, в позиции обвинения и в ошибках в исходном экспертном заключении. В результате у «подозреваемых разработчиков» появился перечень ошибок обвинения и эксперта с их объяснением и ссылками на текущее российское законодательство, а также список вопросов, которые необходимо задать эксперту на судебном заседании.

|

Состав преступления, описанный в статье 273 УК РФ, предполагает именно несанкционированное уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети. Соответственно, должно быть некое лицо, у которого есть право дать санкцию на перечисленные действия с информацией, ЭВМ, системой ЭВМ или их сетью или же отказать в ней. Посмотрим, что об этом говорит российское законодательство. Отношения, возникающие при «осуществлении права на поиск, получение, передачу, производство и распространение информации», «применении информационных технологий» и «обеспечении защиты информации», регулируются Федеральным законом Российской Федерации от 27 июля 2006 г. №149-ФЗ «Об информации, информационных технологиях и о защите информации» (ст. 1 «Сфера действия настоящего Федерального закона»). Этот закон гласит, что «разрешать или ограничивать доступ к информации, определять порядок и условия такого доступа» имеет право «обладатель информации» – «лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам». Здесь же указано, что «порядок создания и эксплуатации информационных систем... определяется операторами таких информационных систем...». Из этих положений закона вытекает следующее: а) санкционировать доступ к информации «вообще» имеет право только ее обладатель; б) санкционировать «технический доступ» к информации, хранящейся в информационной системе, вправе только ее оператор (соблюдая при этом права обладателя информации, конечно); в) санкционировать нарушение работы ЭВМ, системы ЭВМ или их сети имеет право только ее оператор. Таким образом, согласно закону, при работе с информацией в информационной системе все аспекты доступа к информации и управления вычислительной техникой контролирует оператор информационной системы. Это, собственно говоря, полностью соответствует давно сложившейся практике в области ИТ. |

Однако даже полностью обоснованное и корректное мнение независимых специалистов очень часто оказывается неэффективным за отсутствием у них «регалий» и «громких имен или названий». Поэтому для подстраховки было решено найти экспертное учреждение с известным названием и «медалями на груди», которое сможет сделать экспертизу с учетом подготовленных вопросов эксперту. В рассылке Форума независимых разработчиков программного обеспечения (www.isdef.org) авторам KGB Spy посоветовали обратиться в Центр независимой комплексной экспертизы и сертификации систем и технологий (www.cnkes.ru). Там и было получено небольшое исследование с альтернативной точкой зрения. Также подобное исследование провел специалист одного из местных предприятий. Наконец, сторона защиты заказала отзыв на экспертное заключение в Национальном центре по борьбе с преступлениями в сфере высоких технологий (nhtcu.ru), которое тоже указывало на ошибочность выводов эксперта, но к моменту его готовности обвинение уже отступило. Под давлением авторитетных, логичных и основанных на законе мнений (точно не известно, что из трех факторов оказалось важнее) прокурор отказался подписывать обвинительное заключение и вернул дело на дополнительное расследование. Для ликвидации разногласий следователь был вынужден назначить комиссионную экспертизу. В «консилиуме» участвовали целых пять специалистов. |

НЕ ШПИОН, А РАЗВЕДЧИК

Мнения экспертов разделились. Двое из пяти заключили, что KGB Spy не является вредоносной программой в силу того, что ее установка производится (во всяком случае, должна производиться) оператором информационной системы или обладателем информации, то есть уполномоченным лицом. Оставшиеся трое экспертов не сказали ни «да», ни «нет», заявив, что «вредоносность», по их мнению, понятие юридическое, а не техническое.

После такого заключения прокурору, конечно, не оставалось ничего иного, как прекратить дело. Ибо неустранимые сомнения трактуются в пользу обвиняемого.

|

Хотя авторы программы по итогам дела оказались чисты перед законом, они сочли нужным кое-что в программе пересмотреть и «подуть на воду», опасаясь будущих обвинений. Первое – это, конечно, название программы. Провокационное KGB Spy изменили на Mipko Personal Monitor (для домашнего пользования) и Mipko Employee Monitor (для корпоративного сектора). Второе: при установке программы теперь требуется явное подтверждение пароля администратора, так как одним из аргументов обвинения была возможность скрытной установки в тот момент, когда администратор отлучился от компьютера и не заблокировал доступ к нему. Третье: сделали программу видимой в диспетчере задач Windows, так как это тоже было одним из аргументов обвинения. Наверное, эти изменения оправданы с точки зрения бизнеса. Но с точки зрения правоведов-экспериментаторов, старая KGB Spy была интересным объектом исследования, а новая Mipko Monitor уже довольно далека от грани и не вызывает споров (во всяком случае, в теории). Следует также отметить, что все прежние версии KGB Spy в глазах закона чисты. У их пользователей есть чем крыть возможные обвинения. |

Рис. 2. Окно настройки ликвидированной функции невидимости KGB Spy |

В то же время прецедент у нас не имеет решающего значения. Другой следователь в аналогичной ситуации может изучить прецедентное дело, согласиться с его логикой и поступить аналогично. А может отмахнуться и пропихнуть дело в суд по накатанным рельсам, несмотря на противоречия.

КАК НЕ НАСТУПИТЬ НА ТЕ ЖЕ ГРАБЛИ

Как же быть разработчику, если он попал под аналогичное

«расширительное толкование

закона»?

|

Так что первый совет – не пропустите момент, когда следствие намеревается перескочить с неудобной или плохо доказуемой статьи УК на такую безотказную 273-ю. Заявлять отвод эксперту, ходатайствовать о назначении другого8 эксперта – тоже полезно, но здесь сторона защиты предлагает, а следователь располагает. Как именно привлечь специалиста (даже при явном противодействии следователя) – это уже вопрос квалификации адвоката. Даже, скорее, не квалификации, а искусства. |

При определении наличия или отсутствия санкции на действия с информацией в информационной системе важно четко понимать разницу между понятиями «пользователь» (программы или ЭВМ) и «оператор информационной системы». Понятие «пользователь» – общеупотребительное, используемое во многих сферах человеческой деятельности (существуют понятия «пользователь имуществом», «пользователь животным миром», «недропользователь», «пользователь произведения», «пользователь услугами связи», «пользователь ЭВМ» и др.), а понятие «оператор информационной системы» – специальное юридическое, определенное в законе и не требующее трактовки. Попробуем сперва разобраться с пользователем. В толковом словаре русского языка Ушакова говорится, что пользователь – «лицо, у которого находится в пользовании, в эксплуатации какое-нибудь имущество», то есть, с одной стороны, под пользователем можно понимать лицо, использующее компьютер. Вместе с тем, в соответствии со ст. 1280 ГК, пользователь – «лицо, правомерно владеющее экземпляром программы для ЭВМ или экземпляром базы данных», Таким образом, словом «пользователь» можно определять и владельца экземпляра программы или базы данных. Какое же из этих двух понятий относится к нашему случаю? Поскольку неправомерный доступ к информации и создание вредоносных программ следует рассматривать только в контексте отношений с информацией (а не отношений с объектами интеллектуальной собственности), вывод однозначен – в нашем случае необходимо руководствоваться трактовкой словаря Ушакова. Следовательно, в контексте 28-й главы Уголовного кодекса пользователь – любое лицо, которое пользуется компьютером. Теперь вернемся к оператору информационной системы. Согласно определению, данному в статье 2 ФЗ «Об информации...», «оператор информационной системы – гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных». Если ограничиться только этим определением, можно сделать неверный вывод. что «пользователь» и «оператор информационной системы» – одно и то же. Однако в ч. 2 ст. 13 этого же закона указано: «если иное не установлено федеральными законами, оператором информационной системы является собственник используемых дпя обработки содержащейся в базах данных информации технических средств, который правомерно пользуется такими базами данных, или лицо, с которым этот собственник заключил договор об эксплуатации информационной системы». То есть речь идет не о всяком пользователе, а либо о собственнике компьютерной техники, либо о лице, которого собственник нанял для управления этой техникой. Таким образом, как, например, член семьи собственника домашнего компьютера, так и сотрудник фирмы, работающий на корпоративной технике, будучи пользователем компьютера, не является оператором информационной системы. Поэтому нельзя говорить о том, что у такого пользователя необходимо получать санкцию на доступ к информации – у него просто нет прав, чтобы давать подобную санкцию. А вот у хозяина домашнего компьютера или у директора компании, владеющей вычислительной техникой, такие права есть, что недвусмысленно указано в законе. Соответственно, если доступ к информации санкционирован оператором информационной системы, то хочет рядовой пользователь или не хочет, чтобы этот доступ осуществлялся, это никого не волнует – оператор информационной системы реализует свое законное право. Главным выводом из расписанной выше разницы является вот что. Считать доступ к информации без санкции пользователя, но при наличии санкции оператора информационной системы (что на техническом уровне реализуется при помощи пароля администратора) неправомерным, а программу, которая такой доступ реализует, вредоносной, никак нельзя. Если рядовой пользователь хранит в информационной системе работодателя (или родственника либо знакомого) свою собственную информацию, то он, как ее обладатель, формально имеет право разрешать или запрещать к ней доступ. Однако, как следует из закона и практики, разрешение или запрет «технического доступа» к информации, хранящейся в информационной системе, контролирует ее оператор, а обладатель информации вмешиваться в управление информационной системой не вправе. В итоге получается следующее. Если у рядового пользователя, как у обладателя собственной информации, есть договор с оператором информационной системы и этим договором предусмотрено, что пользователь вправе хранить в чужой информационной системе собственную информацию, а оператор информационной системы обязуется принимать меры к ее защите от несанкционированных действий, то в конце концов санкцию на доступ к информации в информационной системе все равно дает ее оператор (по предваритепьному согласованию с обладателем информации). Если же такого, договора нет, то своими действиями по внесению информации в чужую информационную систему пользователь фактически предоставляет доступ к ней оператору информационной системы, что делает последнего ее законным обладателем. Из чего опять-таки следует, что определять режим «технического доступа» к информационной системе будет ее оператор. |

P.S. В качестве совета №0. Прежде чем разрабатывать

«пограничную программу», хорошенько подумайте, действительно ли

вам это нужно. Может быть, «дешевле» обойдется написать что-нибудь

на 100% «безвредное». Если же решились, «имея преступный

умысел...», написать что-то, к чему можно хоть как-то притянуть эпитеты

«неправомерный», «несанкционированный» и слова

«копирование», «уничтожение» или

«модификация», имейте в виду, что план по раскрываемости в

милиции никто не отменял...

ОБ АВТОРАХ

Николай Николаевич Федотов, к.ф-м.н, специалист по компьютерно-технической

экспертизе, защите информации, авторскому и информационному праву, анализу

доказательств по делам о неправомерном доступе, вредоносным программам и

нарушению авторских прав, автор книги «Форензика – компьютерная криминалистика».

Середа Сергей Александрович, к.э.н., специалист по информационным

технологиям, защите информации, охране и защите интеллектуальной

собственности, анализу доказательств по делам о неправомерном доступе,

вредоносным программам и нарушению авторских прав, автор книги

«Экономико-правовые

основы рынка программного обеспечения».

ЛИТЕРАТУРА

КОНЦЕВЫЕ СНОСКИ

1 Павел Коваленко и Павел Михайлов

– бывшие фигуранты описываемого в статье дела. Максим Кузнецов –

их адвокат. – Здесь и далее прим. авторов.

2 Имеется в виду Глава 28 УК РФ

«Преступления в сфере компьютерной информации». Она включает

статьи 272, 273 и 274, из которых реально применяются только первые две.

3 Например, объявлялись вредоносными

генераторы кодов регистрации («кейгены»), программы для прошивки

ПЗУ, сниферы, «кряки» и даже коды активации.

4 «Эксперт» и

«специалист» – это существенно разные процессуальные

статусы. Первый проводит экспертизу, а второй играет роль, близкую к

процессуальной роли переводчика – разъясняет и «переводит»

с технического на общечеловеческий.

5 НСД – несанкционированный

доступ.

6 Это, между прочим, стопроцентный

состав преступления по статье 274 УК.

7 Бывает, что экспертиза уже давно

«заготовлена» и в тексте остается лишь проставить дату. Так что

не удивляйтесь, если следователь будет всеми силами отбиваться от

дополнительных вопросов.

8 Как ни странно, экспертизы по

предположительно вредоносным программам очень редко поручают настоящим

экспертам – работникам антивирусных лабораторий. Не потому ли, что они

действительно независимы?

| Наверх |  | Письмо Web-мастеру |